衝電氣工業株式會社(OKI)與大阪公立大學的阿多信吾教授(研究生院資訊學研究科)於7月12日宣佈,作為長期開展的「通信流量分析相關聯合研究」的成果,開發出了能夠即時檢測 IoT(物聯網:Internet of Things)設備的非法連接和惡意程式感染等網路非法侵入的技術。如果引進該技術,將實現 IoT 設備自動化管理,並且因冒充和惡意程式感染而引起的設備異常通信行為將作為導致資訊洩漏的非法侵入能夠即刻被檢測到。

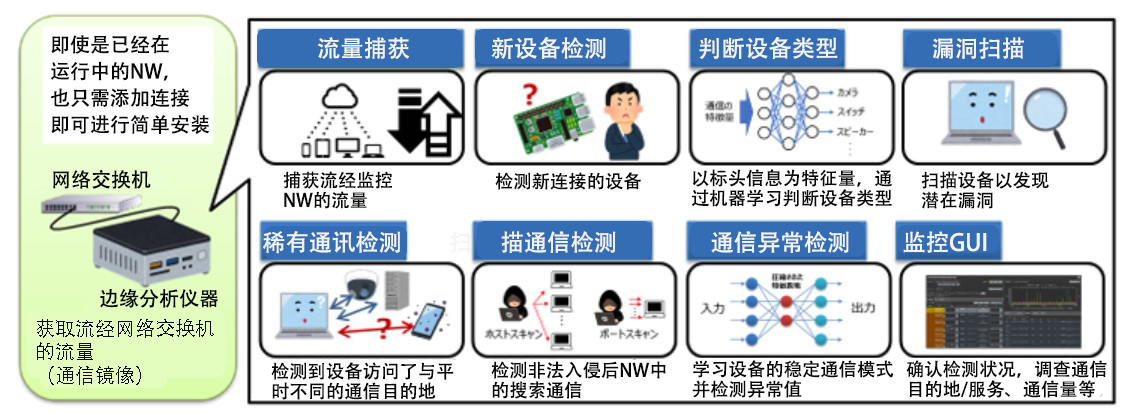

圖1 OKI 「即時網路監控系統」的功能概要(供圖:大阪公立大學)

在網路安全領域,目標型攻擊造成的内部感染和通過VPN(Virtual Private Network)設備漏洞進入組織内部網路的非法侵入正在增加,認識到網路内部也是不安全的「零信任」概念越來越重要。

此外,即使是在工廠的設備類網路等以往被認為是安全的非網際網路連接環境中,由於與外部網路的合作或 IoT 設備使用的擴大,也發生了以管理不徹底的 IoT 設備為切入點的網路攻擊的受害情況。

在這種情況下,僅靠傳統防火牆等邊界型的安全措施已經很難檢測到外部的非法侵入,因此在組織内網路的各據點(邊緣區域)採取安全措施變得越來越重要。

OKI 和大阪公立大學長年致力於對IP通信設備的流量進行被動觀測和分析,以及推測通信設備狀態的流量分析技術的聯合研究。作為此次的成果,開發出了能夠在適時取得設備的通信特徵的同時,即時判斷 IoT 設備的連接的技術。

同時,實際使用該技術,通過學習在大阪公立大學杉本校區的核心網路中獲取的共9種類型、4種機型流量數據,評估能否從通信流量的特徵即時識別 IoT 設備。結果,在今年1月的實證實驗中,確認了 IoT 設備連接後可以立即以97.7% 的高精度被識別。

此外,OKI 在此技術的基礎上,還開發出搭載偏差正常通信狀態行為的通信非穩定檢測功能、檢測網路中設備配置不完善或簡單的ID和密碼的漏洞掃描功能、視覺化網路中的設備連接和通信流量並通知管理員的功能、以及監控GUI(Graphical User Interface)等的「即時網路監控系統」。

該系統能夠視覺化網路内的連接構成和通信狀態,可自動提取可疑設備和可能存在風險的設備。此外,這些功能由小型輕量的設備單獨提供,隻需連接到網路交換機的鏡像端口,即使是已經在運行中的網路,也可以通過後置安裝輕鬆使用。

OKI 已在多家生產工廠運行該系統,並在現場網路管理人員回饋的基礎上不斷改進該系統。該系統還適用於難以貫徹安全政策的海外基地、以及難以導入安全對策軟體的老式設備的網路的監控。

因此,OKI 為了儘早實現商品化,還需增加各種各樣客戶環境的實證事例,目前準備了可立即提供的驗證機,並招募實證實驗的合作夥伴。

原文:《科學新聞》

翻譯:JST客觀日本編輯部